Microsoft Local Administrator Password Solution (LAPS) è uno strumento gratuito che consente alle organizzazioni di migliorare la sicurezza dei loro ambienti IT gestendo automaticamente le password degli account amministrativi locali su computer basati su Windows.

LAPS è particolarmente utile in ambienti aziendali con molti computer, dove la gestione manuale delle password degli account amministrativi locali sarebbe impraticabile e insicura. È adatto per organizzazioni di tutte le dimensioni che cercano di migliorare la loro postura di sicurezza IT.

La nuova versione di LAPS (quella che tratteremo nell’articolo) è integrata direttamente in Windows, offrendo ulteriori miglioramenti in termini di funzionalità e sicurezza, rispetto alla versione originale che utilizzava l’attributo ms-Mcs-AdmPwd in Active Directory.

Nella nuova versione di Windows LAPS è possibile automatizzare la gestione e l’archiviazione delle password per l’account della Directory Services Restore Mode (DSRM) sul domain controller.

Requisiti:

- Computer membri di dominio Active Directory

- Protegge solamente un account utente locale

- Un account utente locale amministratore deve già essere presente

- Vanno aggiornati ed estesi gli schemi Active Directory

- Configurazione via GPO

- Le seguenti versioni di Windows sono supportate:

- Windows 10

- Windows 11 22H2

- Windows Server 2019

- Windows Server 2022

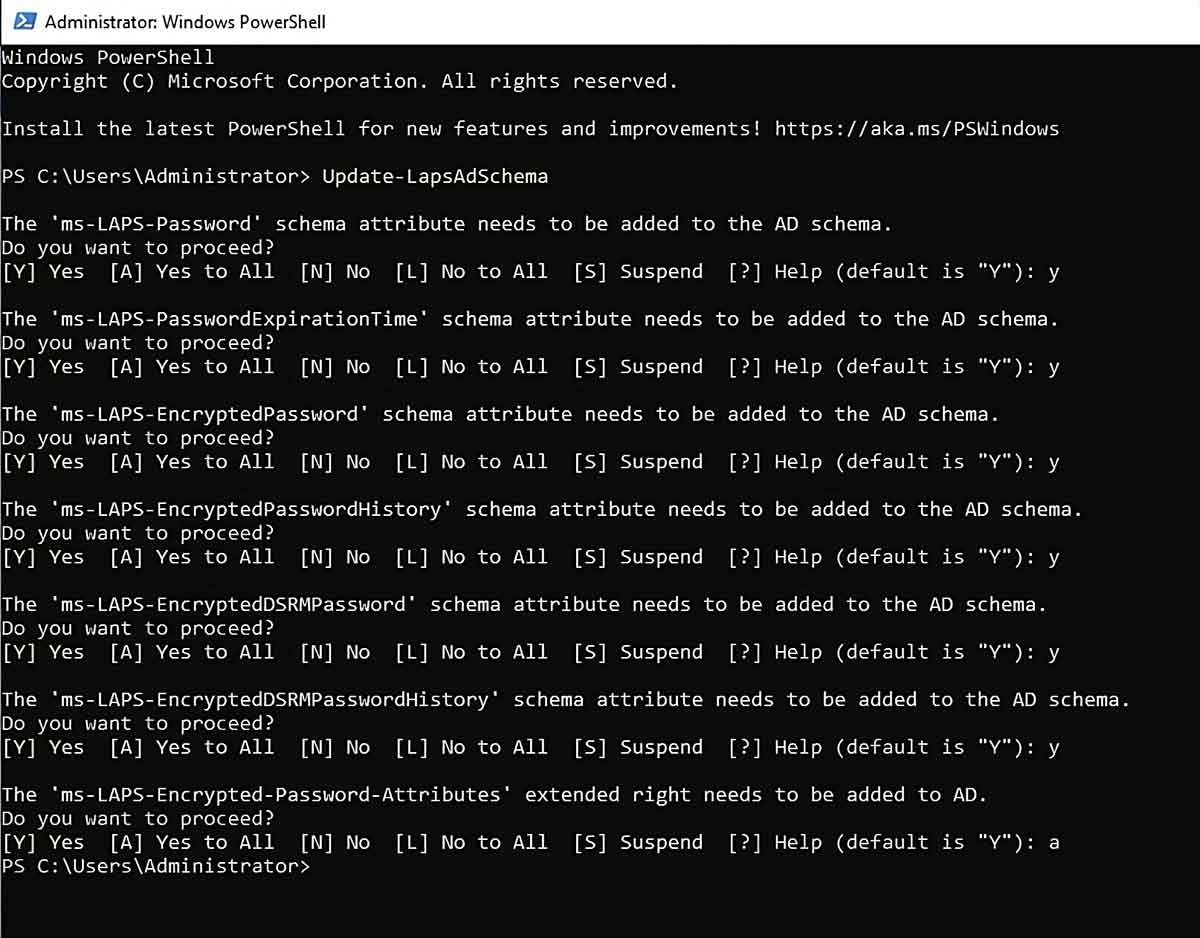

Configurare il Domain Controller

Collegarsi al DC e lanciare il seguente comando per estendere lo schema Active Directory con gli attributi necessari per LAPS:

Update-LapsADSchema

Consentire ai PC del dominio di utilizzare LAPS. Lanciare il seguente comando individuando l’OU Computer corretta.

Set-LapsADComputerSelfPermission -Identity “CN=Computers,DC=contoso,DC=local”Creare la GPO per inviare ai client le impostazioni LAPS.

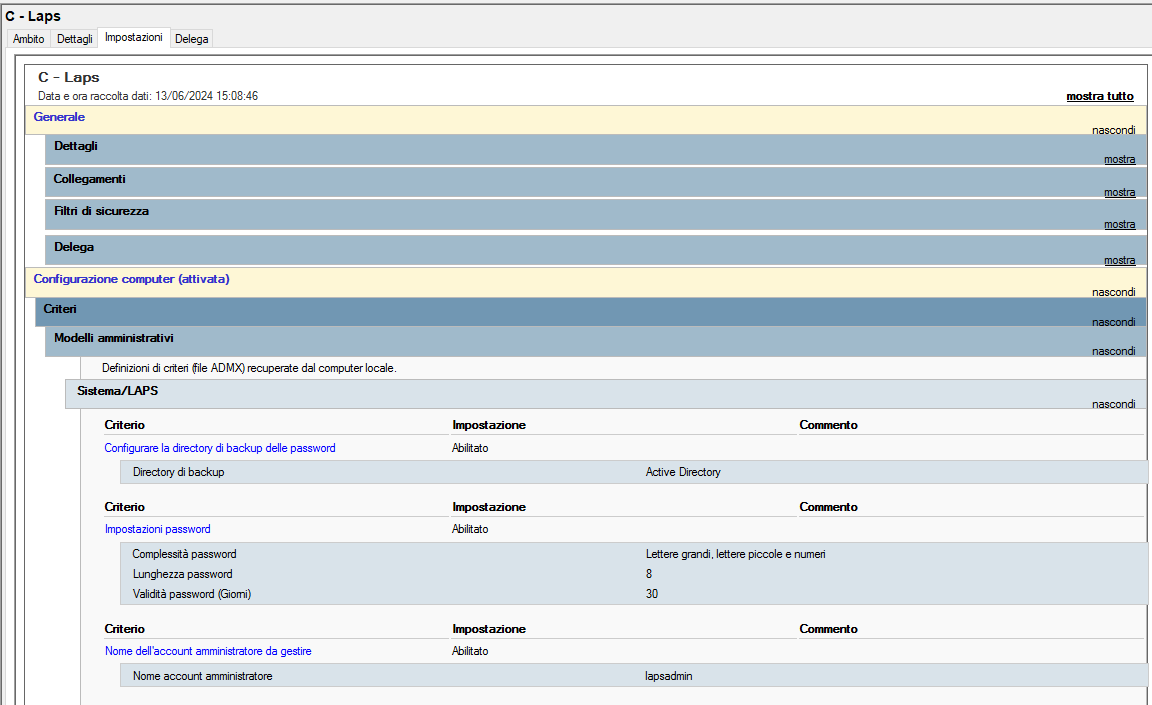

La GPO comprende solo impostazioni lato computer, collegarla quindi all’OU corretta.

Aprire GPMC.MSC e spostarsi nel seguente percorso

Computer Configuration > Policies > Administrative Templates > System > LAPS

Configurare le seguenti impostazioni:

- Password settings – ENABLED – specificare i criteri di complessità password che verrà applicata all’utente amministratore locale

- Name of the administrator account to manage – ENABLED – specificare il nome dell’utente amministratore esistente

- Configure password backup directory – ENABLED – specificare se salvarle in Active Directory o Azure Active Directory

Eseguire GPUPDATE /force e riavviare i client per rendere effettive le modifiche.

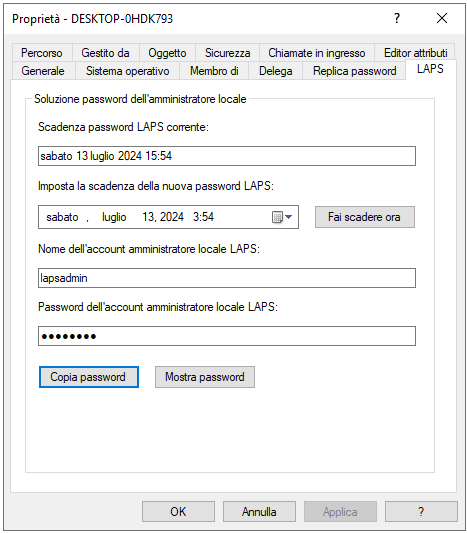

Sugli oggetti computer all’interno di ADUC (Active Directory Users and Computers) ora saranno presenti e popolati i campi LAPS

Di seguito uno script PowerShell per ritrovare la lista dei PC in Active Directory con LAPS attivo:

# Import the Active Directory module

Import-Module ActiveDirectory

# Define the Organizational Unit (OU) to search for computers

$OU = “OU=Computers,OU=contoso,DC=contoso,DC=local”

# Get all computers in the specified OU where msLAPS-EncryptedPassword is populated

$computers = Get-ADComputer -SearchBase $OU -Filter { msLAPS-EncryptedPassword -like “*” } -Properties msLAPS-EncryptedPassword

# Define an array to store results

$lapsEnabledComputers = @()

# Loop through each computer and check if msLAPS-EncryptedPassword is populated

foreach ($computer in $computers) {

if ($computer.”msLAPS-EncryptedPassword”) {

# If the attribute is not null or empty, LAPS is enabled

$lapsEnabledComputers += $computer.Name

}

}

# Output the list of computers with LAPS enabled

$lapsEnabledComputers | ForEach-Object { Write-Output $_ }